Безмалый Владимир

Microsoft Security Trusted Advisor

Windows Insider MVP

Стоит признать, что несмотря на то, что сервисы двухэтапной аутентификации в интернет-сервисах появились достаточно давно, по данным Google, сегодня ими пользуются порядка 10% пользователей. Большинство же пользователей сегодня все еще считает, что это очень неудобно, так как требует излишних действий. Так ли это? В данной статье мы с вами попробуем найти ответ на этот вопрос

Двухэтапная аутентификация в Gmail

Настроить двухэтапную аутентификацию в Gmail можно несколькими способами. Рассмотрим подробнее каждый из них.

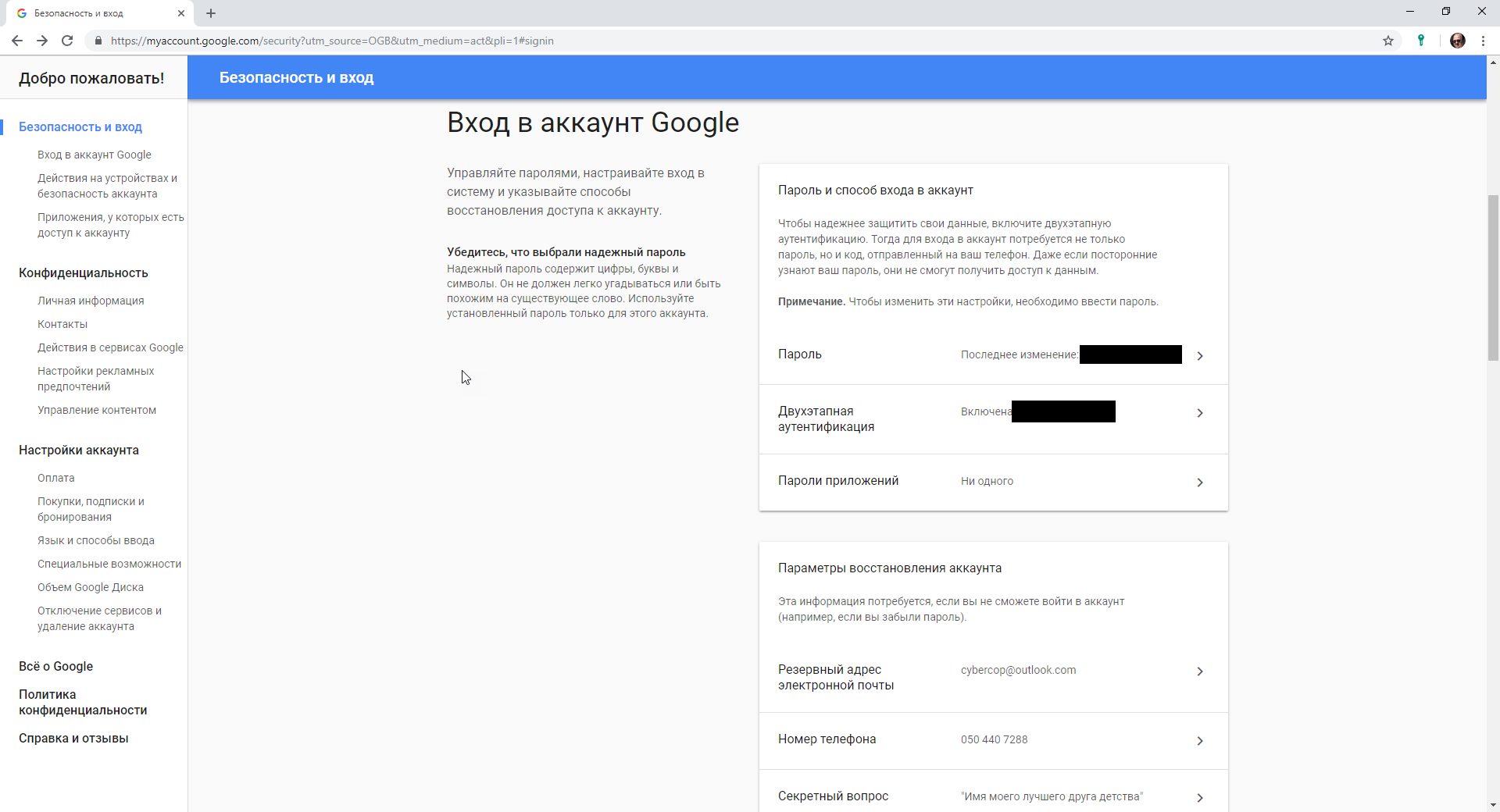

Рисунок 1 Вход в аккаунт Google

Что такое двухэтапная аутентификация?

После обычного ввода пароля для входа в аккаунт Google вам потребуется ввести код подтверждения.

Код подтверждения можно ввести, получив его по SMS либо с помощью голосового вызова или приложения Google Authenticator, установленного на вашем смартфоне. Если же у вас есть токен безопасности, вы можете просто вставить его в USB-порт компьютера.

Более того, при входе в аккаунт вы можете установить флажок «Запомнить код на этом компьютере», после чего система перестанет запрашивать второй фактор аутентификации.

Однако ваши данные по-прежнему будут под защитой. При попытке входа в аккаунт с другого компьютера система потребует ввести код или вставить токен авторизации.

Самый простой способ двухэтапной аутентификации (и наименее надежный) – использовать для получения второго фактора SMS. Увы, данный способ сегодня признан ненадежным. Вашу SIM-карту можно клонировать и тогда SMS можно перехватить.

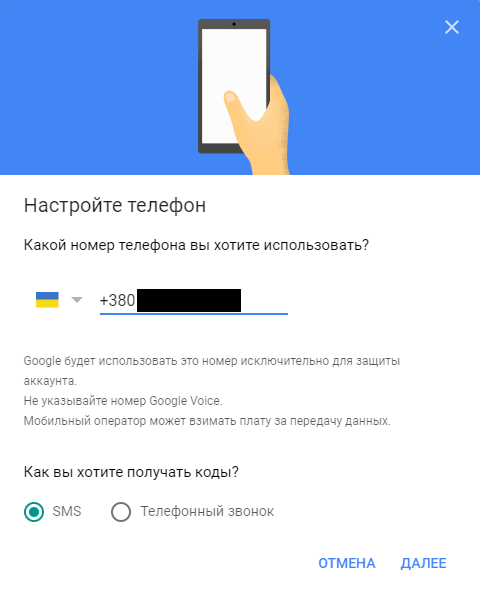

Рисунок 2 Настройка номера телефона

Как видно из Рис.2, на этом же этапе вы выбираете способ получения кода, SMS или телефонный звонок.

После того, как вы нажмете «Далее», вам будет отправлено SMS-сообщение с кодом подтверждения из 6 цифр. Все. Данный этап можно считать оконченным. Но, как уже написано выше, это наименее безопасный способ получения кода подтверждения. Гораздо безопаснее установить Google Authenticator.

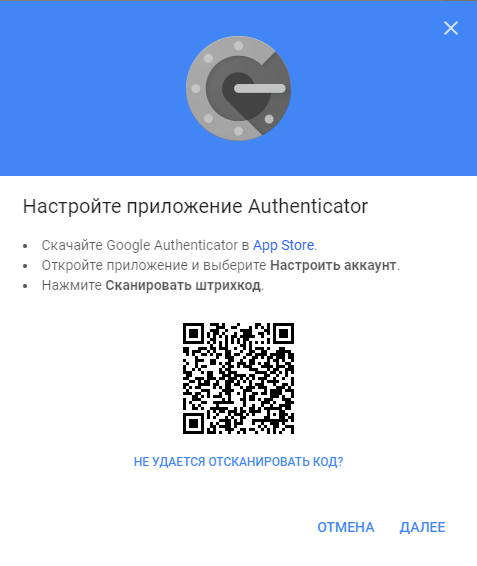

Рисунок 3 Настройка Google Authenticator для iPhone

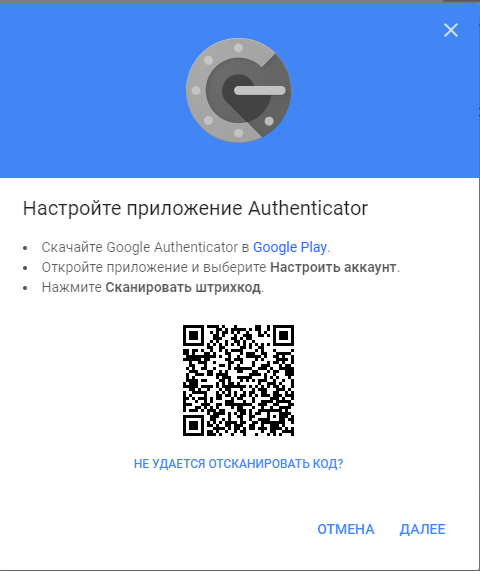

Рисунок 4 Настройка Google Authenticator Android

Установите соответствующее приложение из App Store или Google Play, отсканируйте штрих-код для его настройки. Все. Ваш генератор кодов действует.

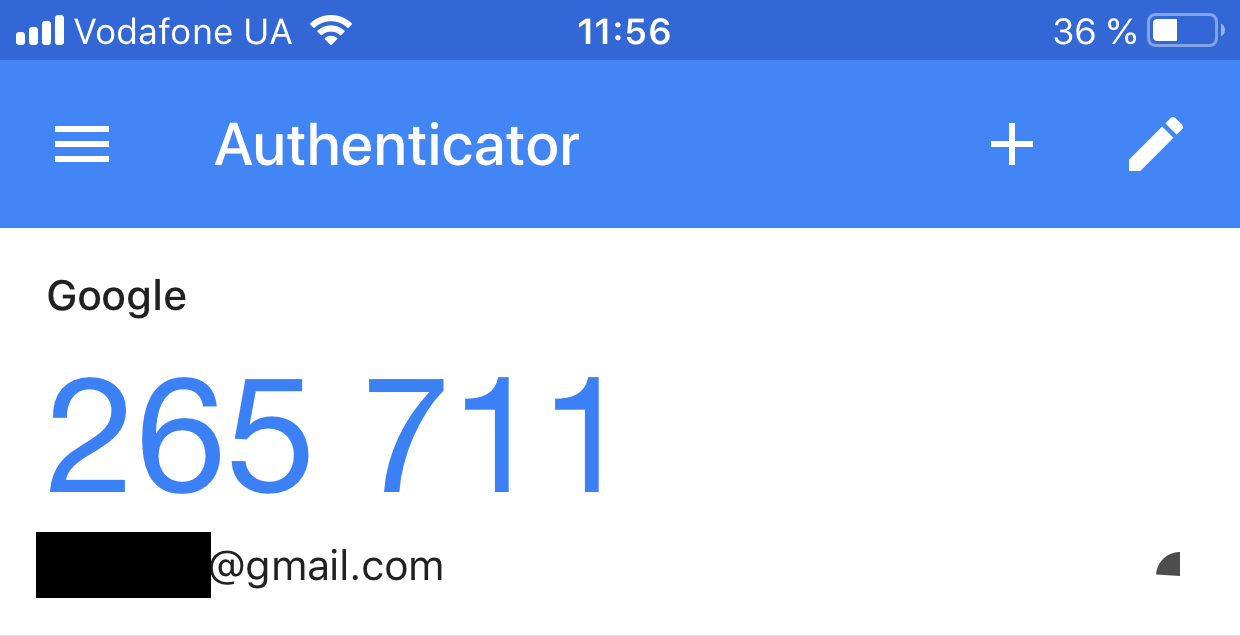

Рисунок 5 Экран Google Authenticator iPhone

Настройка электронного токена на примере YubiKey

Данный способ является наиболее безопасным, но в то же время требует определенных затрат на покупку соответствующего ключа.

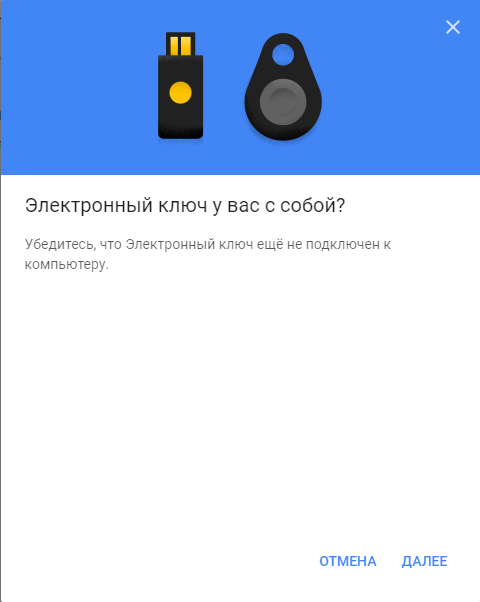

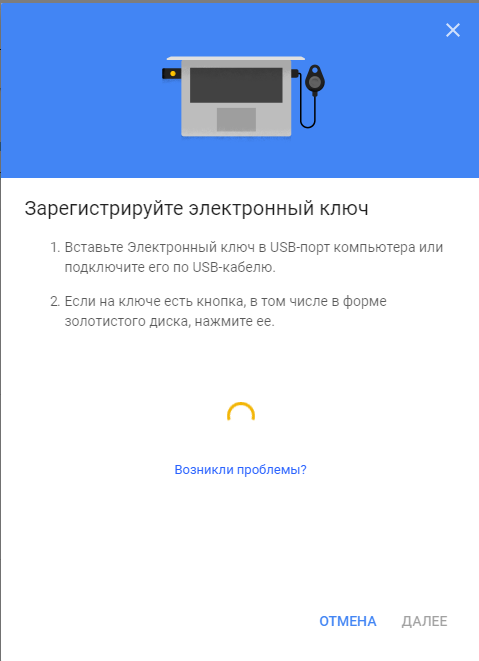

Рисунок 6 Настройка токена

Рисунок 7 Настройка токена

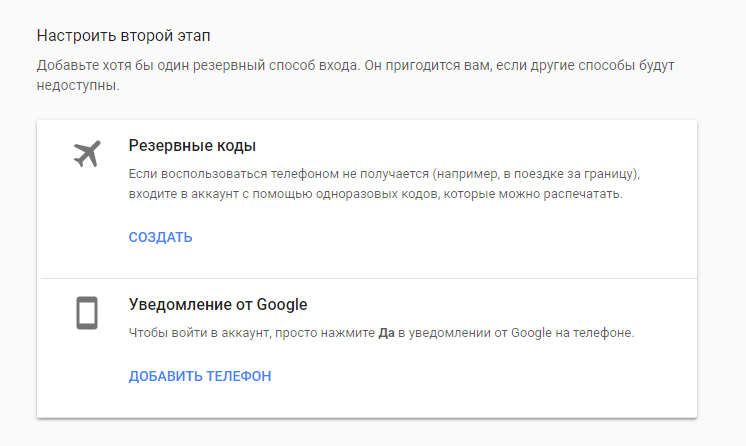

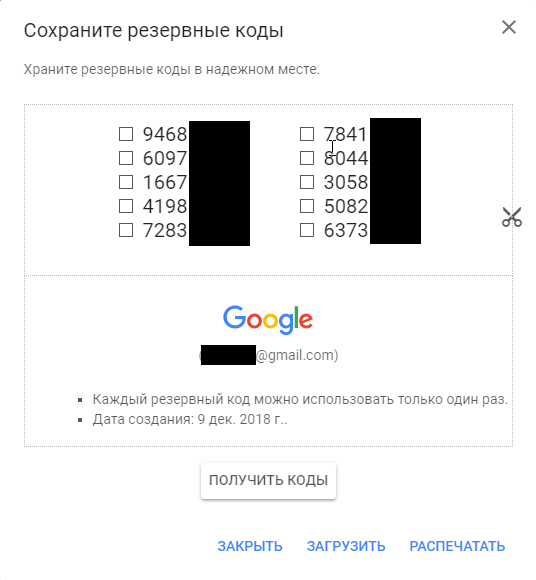

Кроме того, вы можете распечатать коды на случай, если вы не можете получить их с помощью SMS и при этом пользуетесь не смартфоном, а обычным телефоном.

Рисунок 8 Настроить второй этап

Рисунок 9 Коды Google

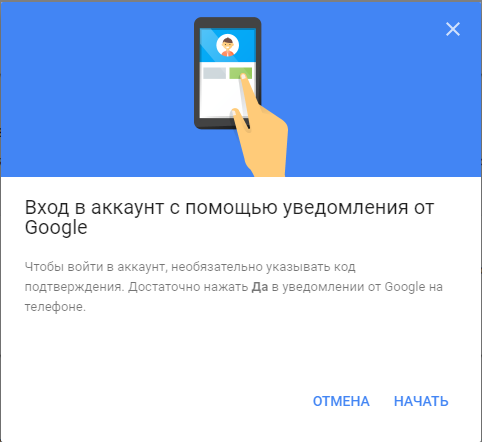

Рисунок 10 Вход в аккаунт с помощью уведомления от Google

Данный способ, на мой взгляд, достаточно удобный, хотя, наиболее безопасным является использование токена безопасности.

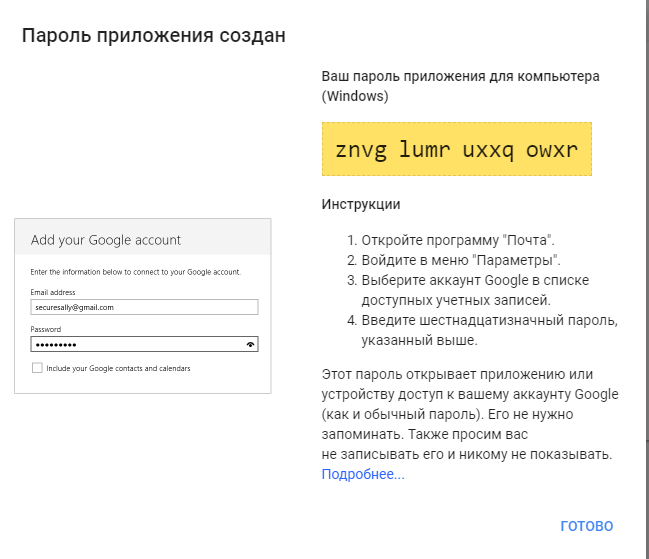

Вместе с тем стоит отметить, что если вы используете почтовый клиент Outlook из состава Microsoft Office или настраиваете получение почты на смартфоне, то данные приложения не используют двухфакторную аутентификацию. В таком случае вам потребуется настроить пароль приложения.

Получить пароль приложения

Пароль приложения — это 16-значный код доступа, который дает приложению или устройству разрешение на доступ к вашей учетной записи Google. Если вы используете 2-Step-Verification и видите ошибку «неверный пароль» при попытке получить доступ к своей учетной записи Google, пароль приложения может решить проблему. Большую часть времени вам придется вводить пароль приложения только один раз для каждого приложения или устройства, поэтому не беспокойтесь о его запоминании.

Примечание. Если на вашем Mac установлена операционная система Mac OS 10.10.3 или более поздней версии, на iPhone iOS 8.3 или более поздней версии, вам больше не придется использовать пароли приложений для двухэтапной проверки при использовании Gmail или любых других приложений Google из iTunes. Использование опции Google на родном почтовом клиенте iOS также не требует паролей приложения.

Как создать пароль для приложения

Рисунок 11 Пароль приложения

Посетите страницу паролей вашего приложения. При этом вас могут попросить войти в свою учетную запись Google.

Внизу нажмите «Выбрать приложение» и выберите приложение и устройство, для которого вы хотите создать пароль.

Выберите «Создать».

Сгенерируется пароль приложения (16-значный код в желтой полосе) на вашем устройстве.

Выберите Готово.

Если вы забыли соответствующий пароль приложения, не волнуйтесь. Несмотря на то, что каждый пароль приложения используется только один раз, вы всегда можете сгенерировать новый пароль для приложения, когда он вам понадобится, даже для устройства или приложения, которые вы авторизовали ранее.

Двухфакторная аутентификация в Outlook

До недавнего времени настройка двухэтапной аутентификации в почтовом сервисе Outlook была практически такой же, за исключением того, что аутентификация с помощью аппаратного токена была невозможна. Однако с выходом Windows 10 версии 1809 ситуация изменилась. Вместе с тем стоит отметить, что сегодня использование Security Key возможно только при условии использования версии English (United State) и браузера Edge. В случае использования другого браузера или другой версии OS, Security Key не работает.

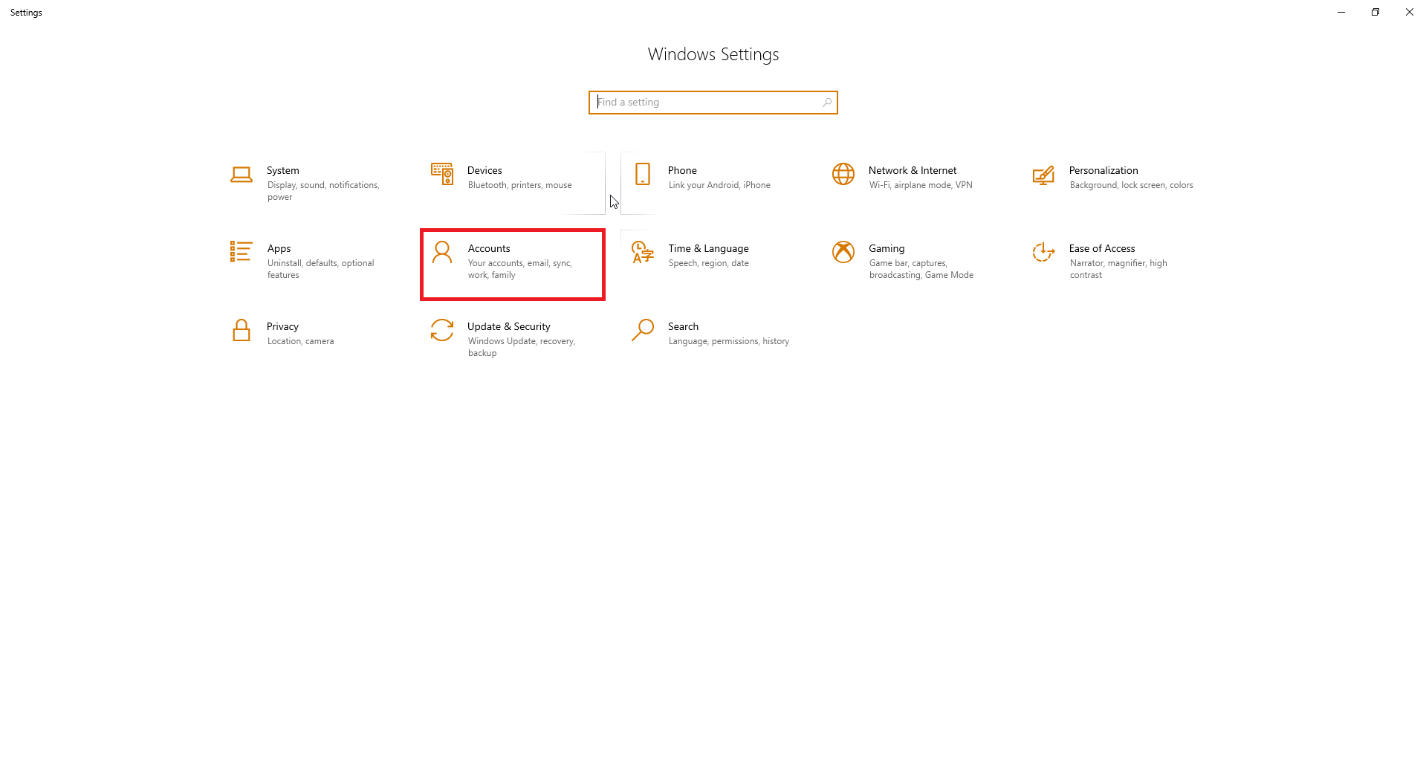

Как это работает?

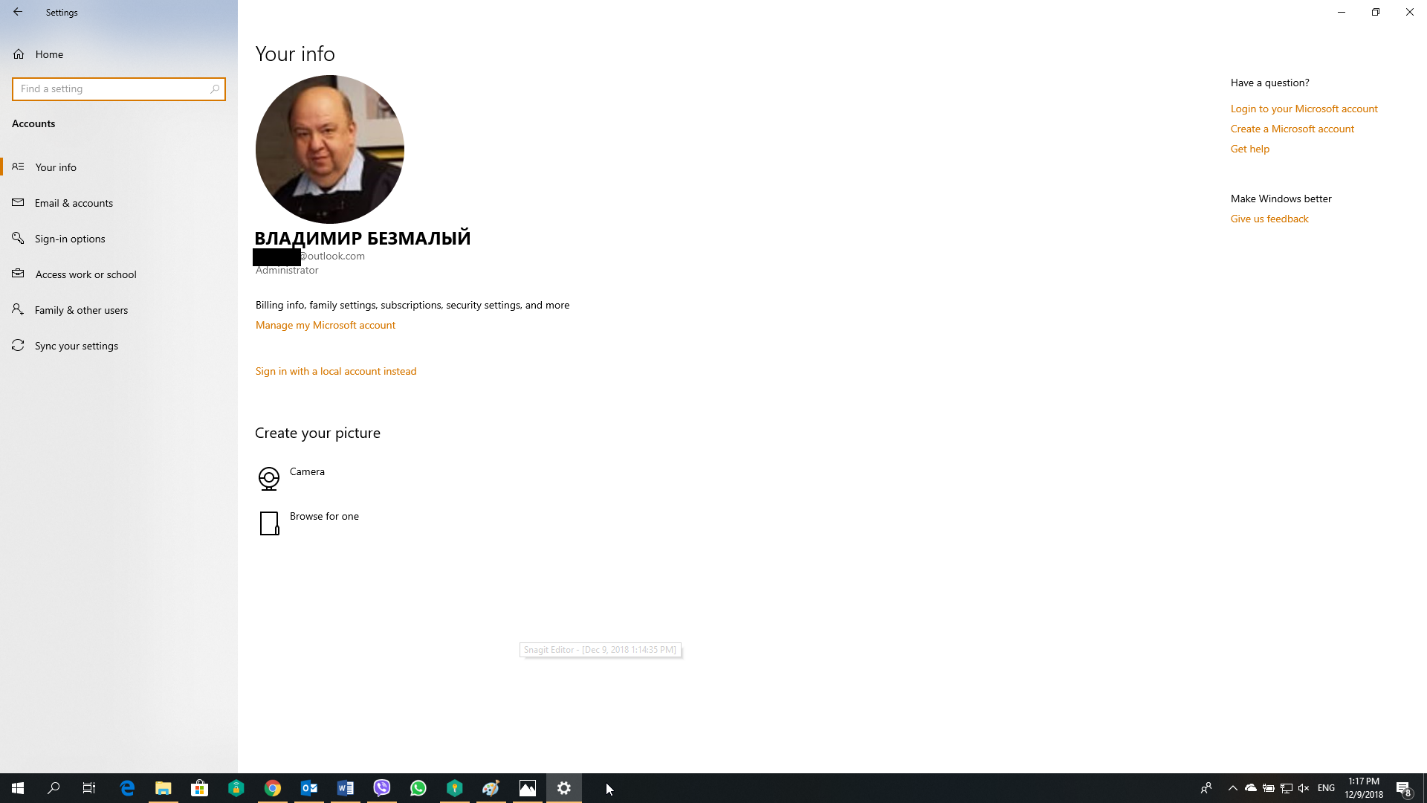

Для настройки Security Key войдите в Windows Setting -Accounts

Рисунок 12 Accounts

Рисунок 13 Настройка учетной записи

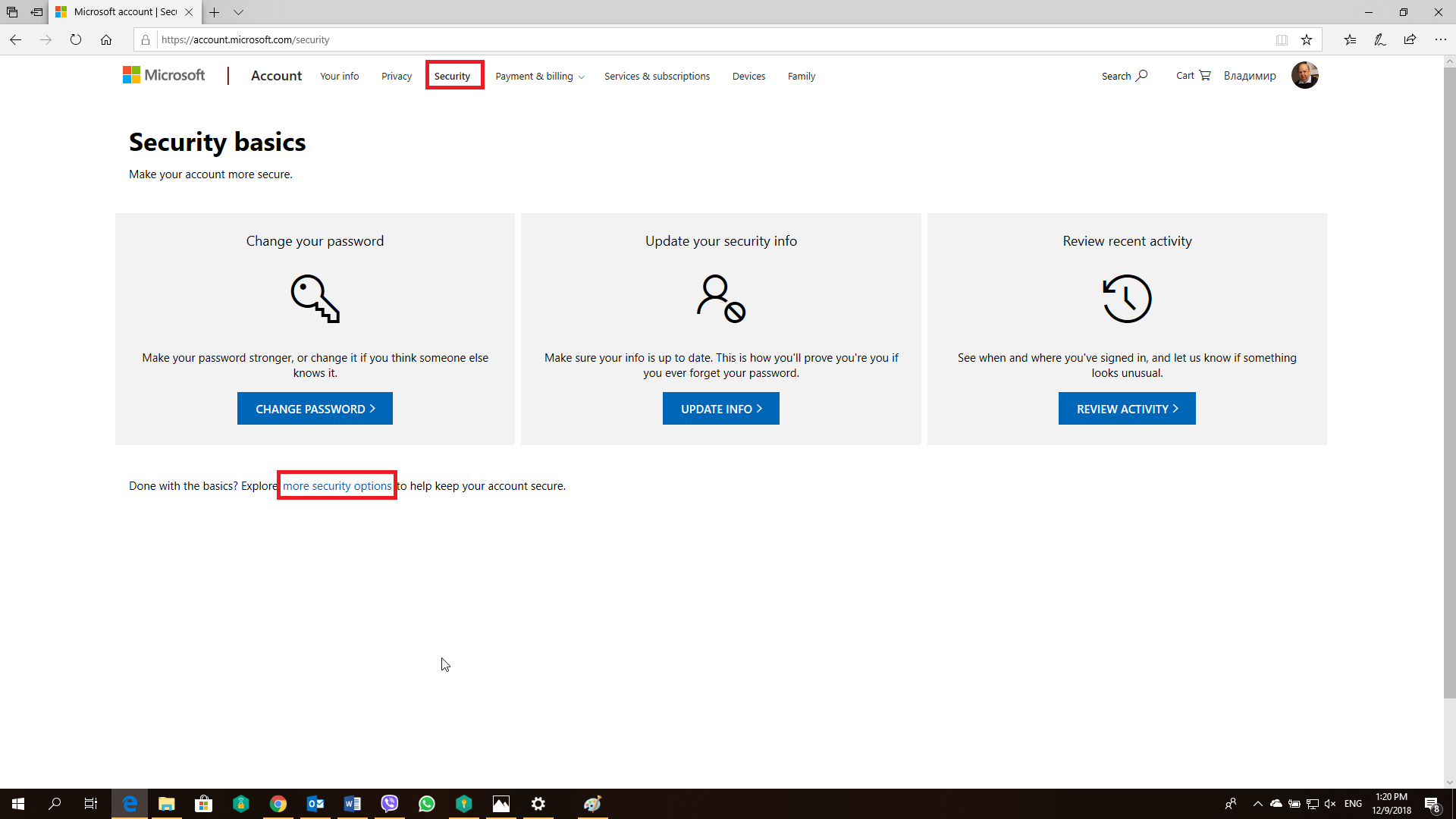

Выберите Manage my Microsoft Account – Security – More security options

Рисунок 14 Security basics

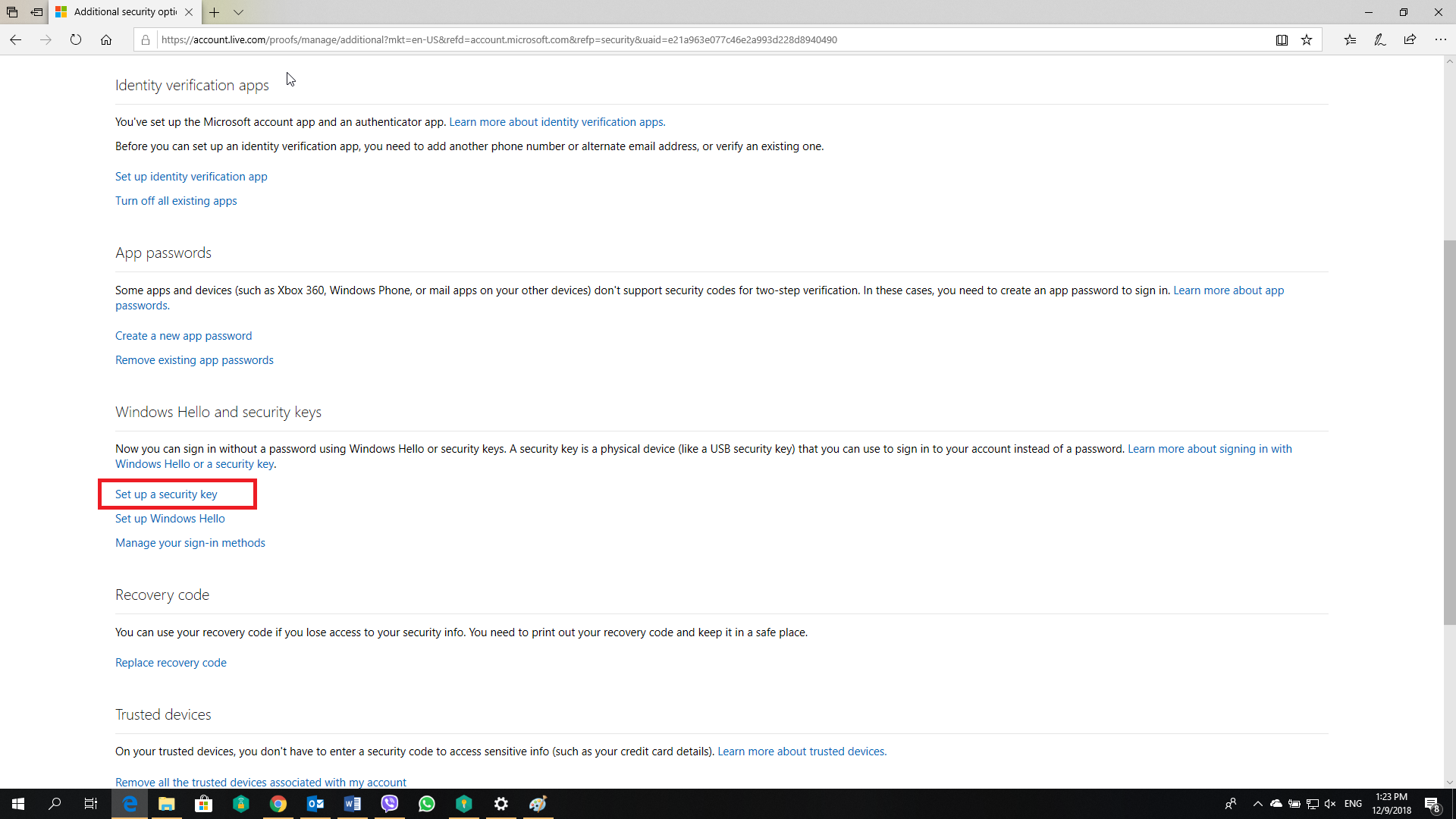

Рисунок 15 Настройка Security key

Нажмите Set up a security key

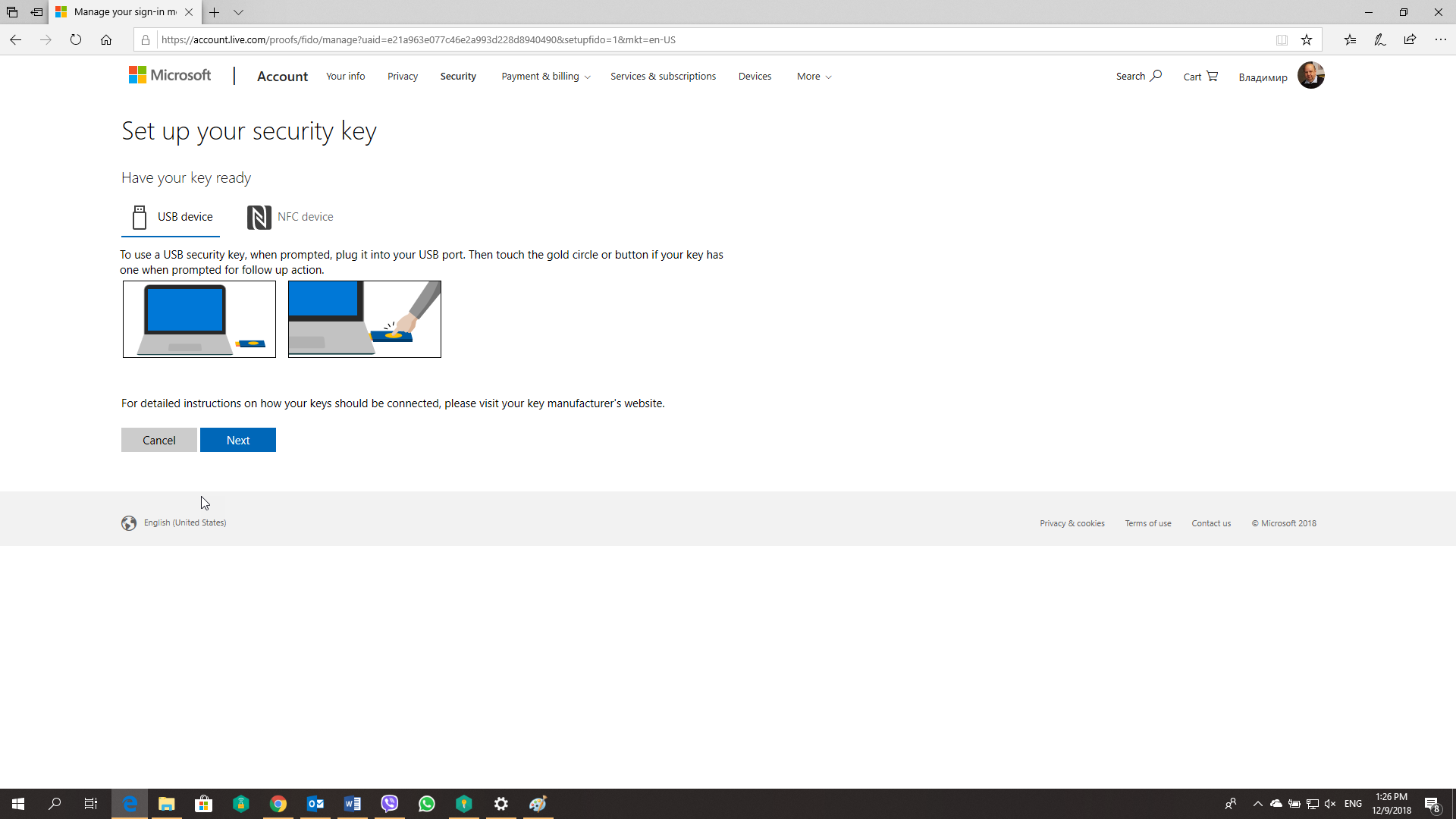

Рисунок 16 Настройка токена

Выберите тип вашего токена. Либо это USB-устройство, либо NFC.

Внимание!

Для настройки вы можете выбирать только YubiKey версии 5.0. Учтите, что внешне ключи YubiKey внешне версия от версии отличаются незначительно. Напр. YubiKey 4 и YubiKey 5 NFC можно различить по тому, что у последнего на сенсорной кнопке над логотипом «Y» есть пиктограмма «а-ля уровень сигнала». Также, у более ранних версий YubiKey 4 отсутствовала металлизация отверстия для кольца с ключами. И поскольку 4 и 5 это номера серий, у ключей есть также и версия внутреннего ПО, напр., 5.1.2 и т.д., которая может быть меньше или больше в зависимости от даты производства партии ключей.

Также, помимо YubiKey, компания Yubico производит удешевлённую версию ключей под именем Security Key, которые поддерживают стандарты FIDO U2F / FIDO2 (отличить от старой версии с поддержкой только U2F можно по цифре «2» на корпусе ключа), и соответственно работают с Microsoft, Google, Facebook, Dropbox и т.п.

Гораздо проще выяснить какой именно ключ у вас вы можете с помощью YubiKey Manager. Данную программу вы сможете загрузить с сайта yubico.com.

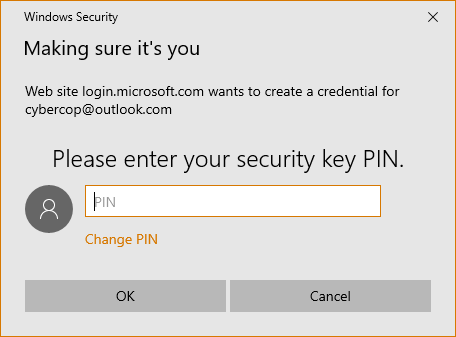

Рисунок 17 Введите PIN-код вашего устройства.

Если ваш YubiKey не имеет PIN-кода, вам будет предложено его создать.

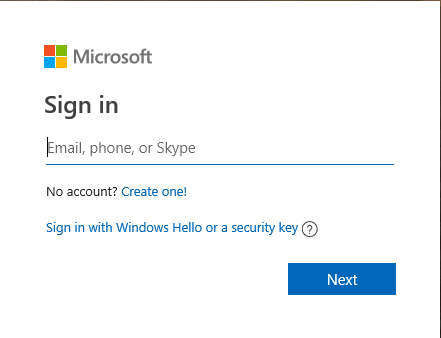

Рисунок 18 Вход с помощью Windows Hello или security key

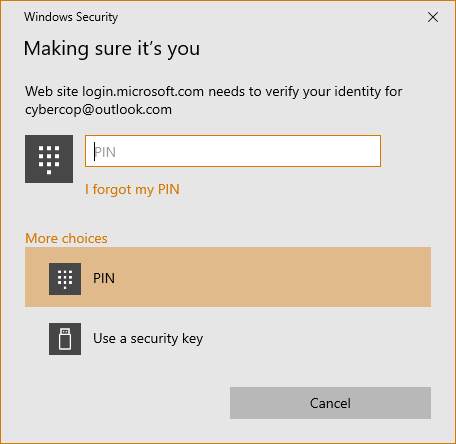

Введите PIN или Security Key

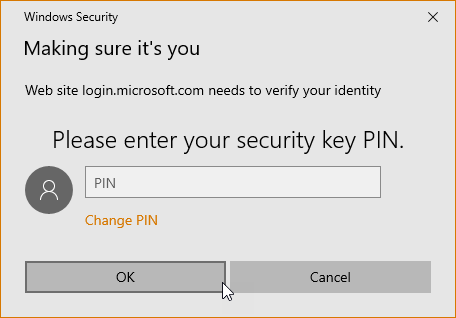

Рисунок 19 Введите Security key PIN

Все, аутентификация пройдена. Однако учтите, пока это работает только в версии English (United States).

И все же, почему токен только версии 5.0?

Вся проблема в том, что необходимо, чтобы ваш токен поддерживал технологию FIDO 2.0.

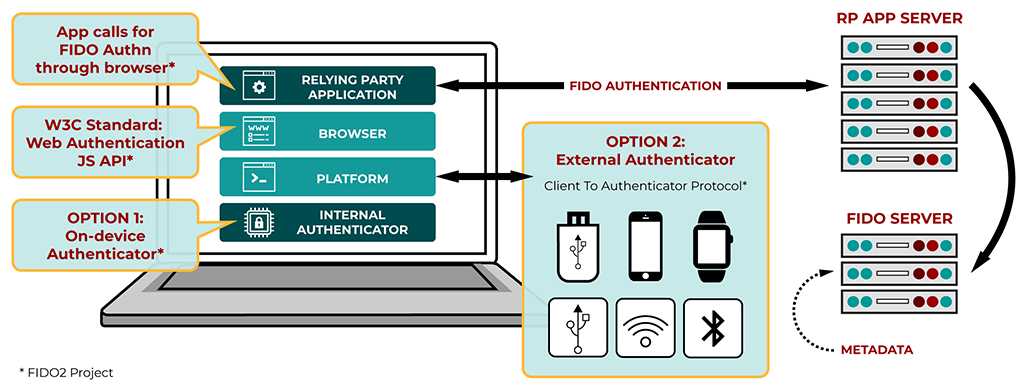

Проект FIDO 2

Проект FIDO 2 — это набор взаимосвязанных инициатив, которые вместе создают стандарт аутентификации FIDO для Интернета и значительно расширяют экосистему FIDO.

FIDO 2 состоит из спецификации веб-аутентификации W3C (WebAuthn) и соответствующего протокола FAPO « клиент-аутентификатор, который в совокупности позволит пользователям использовать обычные устройства для простой аутентификации в онлайн-сервисах — как в мобильных средах, так и в настольных средах.

WebAuthn определяет стандартный веб-API, который может быть встроен в браузеры и соответствующую инфраструктуру веб-платформы, чтобы онлайн-службы могли использовать аутентификацию FIDO. Это позволяет внешним устройствам, таким как мобильные телефоны или ключи безопасности FIDO, работать с WebAuthn и выполнять функции аутентификаторов для настольных приложений и веб-служб.

Стандарты реализованы во многих основных веб-браузерах, включая Chrome, Firefox и Microsoft Edge; Android, Windows 10 и связанные с ними технологии Microsoft также будут иметь встроенную поддержку аутентификации FIDO.

Завершение усилий по стандартизации FIDO2 и приверженность ведущих производителей браузеров к ее внедрению открывает новую эру повсеместной защиты FIDO с аппаратной поддержкой для всех, кто использует Интернет.

Предприятия и поставщики онлайн-услуг, желающие защитить себя и своих клиентов от рисков, связанных с паролями, в том числе от фишинга, взлома и атак с использованием украденных учетных данных, могут вскоре развернуть строгую стандартную аутентификацию, которая работает через браузер. Развертывание FIDO Authentication позволяет онлайн-сервисам предоставлять пользователям возможность выбора из экосистемы устройств, которые люди используют каждый день, таких как мобильные телефоны и ключи безопасности.

Новые спецификации дополняют существующие сценарии и спецификации FIDO UFF без паролей и FIDO U2F второго фактора и расширяют возможности аутентификации FIDO. Пользователи, у которых уже есть внешние FIDO-совместимые устройства, такие как ключи безопасности FIDO U2F, смогут продолжать использовать эти устройства с веб-приложениями, поддерживающими WebAuthn. Существующие устройства FIDO UAF по-прежнему могут использоваться с уже существующими услугами, а также с новыми предложениями услуг, основанными на протоколах FIDO UAF.

Фактически разница между Google и Microsoft заключается в том, что Microsoft позволит вам использовать ваш ключ для однофакторной аутентификации. Другими словами, используя свой ключ, вы входите в систему, без имен пользователей, без паролей. Информация о ключе помещается в доверенный платформенный модуль на физическом компьютере. Затем это сравнивается с вашими облачными учетными данными с одной стороны и вашей информацией FIDO2.

Удобно? Безусловно. Но на пользователя накладывается дополнительное требование. Не потеряйте свой Security key! Ведь в этом случае нашедший его злоумышленник может войти в вашу учетную запись. И ему не нужен ни логин, ни пароль! Все будет зависеть только от сложности вашего PIN-кода. Не храните его вместе с ключом. Помните об этом!