Если вы используете медиаплеер VLC на своем компьютере и недавно не обновляли его, даже не смейте воспроизводить на нем любой случайно загруженный из недоверенного источника видеофайл.

Это может позволить хакерам удаленно получить полный контроль над вашей компьютерной системой.

Это связано с тем, что версии программного обеспечения медиаплеера VLC до 3.0.7 содержат две уязвимости с высокой степенью риска , помимо многих других уязвимостей безопасности средней и низкой степени риска, которые потенциально могут привести к атакам произвольного выполнения кода. VLC — — чрезвычайно популярное программное обеспечение для медиапроигрывателей с открытым исходным кодом, которое в настоящее время используется сотнями миллионов пользователей по всему миру на всех основных платформах, включая Windows, macOS, Linux, а также мобильные платформы Android и iOS.

Количество загрузок данного ПО на сегодня достигло более 3 миллиардов.

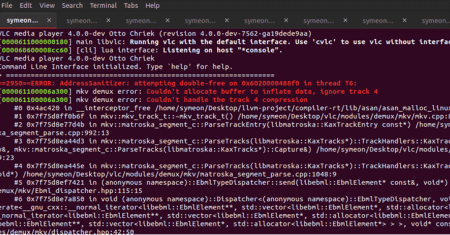

Обнаруженная Symeon Paraschoudis из Pen Test Partners и идентифицированная как CVE-2019-12874 , первая уязвимость высокой степени риска представляет собой проблему, которая возникает в функции zlib_decompress_extra проигрывателя VLAN VideoLAN и запускается при анализе искаженного файла MKV.

Вторым недостатком высокой степени риска, идентифицированным как CVE-2019-5439 и обнаруженным другим исследователем, является проблема переполнения буфера чтения, которая находится в функции «ReadFrame» и может быть вызвана с использованием искаженного видеофайла AVI.

Хотя доказательства концепции, продемонстрированные обоими исследователями, вызывают сбой, потенциальный злоумышленник может использовать эти уязвимости для достижения выполнения произвольного кода с теми же привилегиями, что и у целевого пользователя в системе.

Все, что нужно сделать злоумышленнику, — это создать вредоносный видеофайл MKV или AVI и заставить пользователей воспроизвести его, используя уязвимые версии VLC.

Что ж, это не сложная работа, поскольку злоумышленники могут легко нацеливаться на сотни тысяч пользователей в течение нескольких часов, просто выпуская вредоносные видеофайлы на торрент-сайтах, подражая пиратской копии недавно выпущенного фильма или сериала.

В соответствии с рекомендациями, выпущенными VideoLAN, включение в системе защиты ASLR и DEP может помочь пользователям смягчить угрозу, но разработчики признали, что эти защиты тоже можно обойти.

Пользователям настоятельно рекомендуется обновить программное обеспечение мультимедийного проигрывателя до VLC 3.0.7 или более поздних версий, и следует избегать открытия или воспроизведения видеофайлов из ненадежных третьих источников.