Если уязвимость есть, она, скорее всего, будет использоваться какой-либо действующей государственной группировкой киберпреступников как zero-day или как старая ошибка безопасности, для исправления которой у пользователей и компаний было достаточно времени.

Постоянные улучшения безопасности продуктов Microsoft, наконец, начинают приносить свои плоды, сообщил на прошлой неделе инженер по безопасности Microsoft.

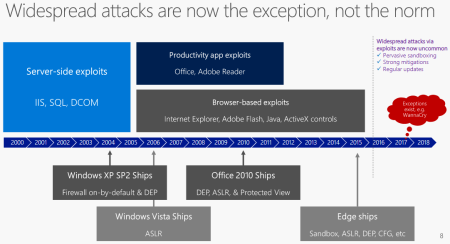

Выступая на конференции по безопасности BlueHat в Израиле, инженер по безопасности Microsoft Мэтт Миллер сказал, что массовая эксплуатация недостатков безопасности в отношении пользователей Microsoft теперь редкость — исключение из правила, а не из нормы.

Брандмауэр по умолчанию, защищенное представление в продуктах Office, DEP (предотвращение выполнения данных), ASLR (рандомизация расположения адресного пространства), CFG (Control Flow Guard), песочница для приложений и другие нововведения значительно уменьшили количество масштабно эксплуатируемых уязвимостей, а также усложнили поиск zero-day или надежных эксплойтов для недавно исправленных ошибок Microsoft, считает Миллер.

Сейчас, по мнению эксперта, чаще всего наблюдается массовое использование давно исправленных уязвимостей там, где соответствующие обновления так и не были установлены, хотя у компаний было достаточно времени для их тестирования и развертывания.

Обычно использование уязвимостей является частью целевых, а не массовых атак, подчеркнул Миллер.

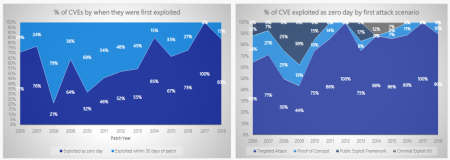

Например, в 2018 году 90 процентов всех zero-day атак, влияющих на продукты Microsoft, были частью целевых атак. Это атаки кибершпионов национальных государств против стратегических целей, а не уязвимостей, обнаруженных, например, теми же спамерами или киберпреступниками, оперирующими наборами эксплоитов.

Остальные 10 процентов попыток эксплуатации zero-day были деятельностью не киберпреступников, пытающихся заработать деньги, а людей, разбирающих механизм использования уязвимости, которую еще предстоит исправить.

Сейчас редко можно встретить эксплойт не zero-day, выпущенный в течение 30 дней с момента появления патча, — добавил Миллер.

Эксплойты для уязвимостей как нулевого, так и ненулевого дня обычно появляются гораздо позже, потому что становится все сложнее и сложнее разрабатывать атакующие эксплойты для уязвимостей из-за всех дополнительных функций безопасности, которые Microsoft добавила в Windows и другие продукты.

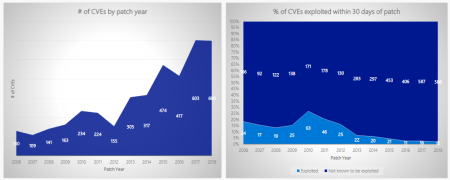

Два графика в презентации Миллера прекрасно иллюстрируют это новое положение дел. Диаграмма слева показывает, как Microsoft активизировала усилия по исправлению недостатков безопасности в последние годы, когда все больше и больше ошибок безопасности получают исправления (и идентификатор CVE).

С другой стороны, диаграмма справа показывает, что, несмотря на растущее число известных недостатков в продуктах Microsoft, все меньше и меньше этих уязвимостей попадают в арсенал хакерских групп и эксплуатируются в реальных условиях в течение 30 дней после исправления.

Это показывает, что средства защиты Microsoft выполняют свою работу, создавая дополнительные препятствия на пути киберпреступных групп.

Однако вспомним, как давно Microsoft говорит о так называемом «окне обновления» – периоде времени с момента выхода обновления до момента его установки. Чем оно короче, тем меньше вероятность использования уже исправленной уязвимости. Но давайте говорить честно, а так ли часто, а главное быстро пользователь устанавливаете обновления? Увы, нет. Причин тому много, как объективных, так и субъективных. Я не буду здесь обсуждать, как правильно устанавливать обновления. Одно могу сказать – чем скорее вы это сделаете, чем меньше вероятность заражения.