Мошенничество выглядит заслуживающим доверия, но единственный предлагаемый подарок — потеря ваших личных данных.

Мошенничество с обожателями влиятельных лиц YouTube, которое предлагает счастливым фанатам бесплатные подарки от своих любимых звезд, длится гораздо дольше, чем предполагалось.

На прошлой неделе появились сообщения о мошеннической схеме, в которой мошенники выдают себя за популярных звезд YouTube, в том числе Philip DeFranco, Jeffree Star и Bhad Bhabie и стремятся нажиться на известности.

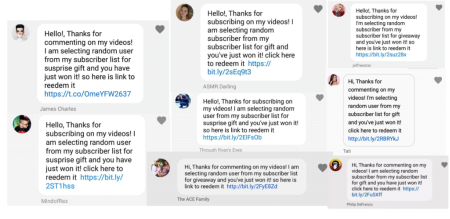

Рассматриваемые сообщения, как показано ниже, содержат как значок, так и имя целевого пользователя YouTuber, и поздравляют получателя как «случайно выбранного» пользователя, выигравшего «неожиданный подарок». Затем пользователю предлагается нажать на ссылку, которая направляет его на мошеннический домен.

RiskIQ

В то время как кампания оказалась довольно новой — хотя и с низким уровнем распространения- исследователи из RiskIQ считают, что такая схема мошенничества могла действовать с 2016 года.

В среду исследователь RiskIQ Йонатан Клинсма опубликовал пост в блоге, в котором подробно рассматривается такая афера.

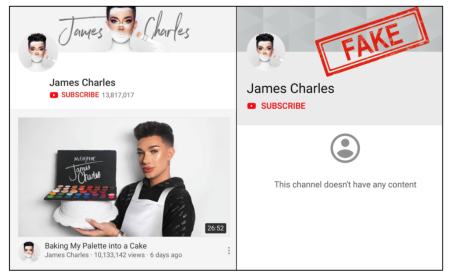

Первый вопрос, который можно задать, заключается в том, как имитаторам удается использовать имя влиятельного лица? Ответ заключается в том, как YouTube управляет учетными записями, поскольку отображаемое на каналах имя может отличаться от реального имени учетной записи.

Как только учетная запись настроена с поддельным именем и идентичным аватаром высокопоставленного пользователя YouTube, лица, стоящие за мошенничеством, могут массово отправлять запросы на дружбу фанатам. После принятия они могут отправлять прямые сообщения.

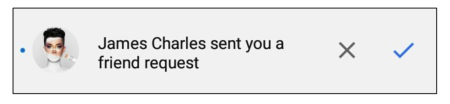

Как показано на изображении ниже, мошеннику не нужно создавать какой-либо контент, чтобы казаться законным, так как запросы на добавление в друзья не содержат моментальных снимков канала или какой-либо информации за пределами поддельного имени YouTuber.

«Этот тип олицетворения работает очень хорошо, чтобы преодолеть единственный барьер в YouTube для отправки сообщений другим пользователям: подружиться с пользователями», — говорит Клейнсма.

Для дальнейшей легитимности сообщения платформа также отображает имя под именем в сообщении.

Затем мошенники закладывают приманку в виде обещания бесплатного подарка и предоставляют внешнюю ссылку, часто в сокращенном или в формате Bit.ly.

Если жертва щелкает ссылку, она переносится на вредоносный веб-сайт, контролируемый мошенником. В одном примере веб-сайт, подражающий Apple, iPhoneXfree.net, обещает пользователю бесплатный iPhone X, но сначала он должен пройти «процесс выбора».

Имя жертвы, адрес электронной почты, физический адрес и страна должны быть представлены до того, как посетитель сможет получить свой «подарок». Поддельный индикатор выполнения делает вид, что проверяет достоверность этой информации, прежде чем объявить жертву победителем.

Однако здесь есть одна загвоздка: требуется немного больше информации.

Вот как мошенники получают прибыль от мошенничества на YouTube. Жертва должна нажать кнопку «Подтвердить», чтобы пройти опрос.

«Эти мошенничества приносят прибыль их операторам, которые монетизируют свои кампании, собирая клики по рефералам для онлайн-опросов организаций, которые предоставляют им откаты», — отметил Клейнсма. «Для преступников невероятно легко начать этот вид мошенничества; у них есть выбор лучших аккаунтов на YouTube и они могут выдавать себя за этих создателей контента в массовом порядке».

Другие мошенничества, обнаруженные исследователем, предлагают бесплатные подарочные карты, а некоторые могут перенаправлять пользователей на разные мошеннические веб-сайты в зависимости от их местоположения. RiskIQ говорит, что во всех случаях, однако, представление опросов является целью.

К сожалению, многие фанаты YouTube клюют на эту схему — по крайней мере, до момента посещения поддельного веб-сайта. Клинсма отслеживал выбор ссылок Bit.ly, разосланных обманным путем фанатам, и то, как часто они посещались, и, хотя информация, приведенная ниже, относится только к небольшой части кампании и касается только немногих из подражателей, по ссылкам переходили тысячи пользователей.

Наряду с прямыми сообщениями мошенники также использовали поддельные учетные записи для продвижения альбомов и видео, чтобы побудить потенциальных жертв нажать на эти вредоносные ссылки.

RiskIQ говорит, что мошенники уже несколько лет проводят более широкую кампанию.

Другие бренды, которые использовались в подобных атаках, включают Instagram, Nintendo, Snapchat, Twitter, Fortnite, Kylie Jenner и Nike.

Другой домен, связанный с мошенничеством, bootstraplugin.com, связан с еще 300 вредоносными доменами. Этот домен был зарегистрирован 17 января 2016 года, что исследователи отметили, как самый ранний из доступных на данный момент индикаторов более широкой мошеннической кампании.